1. OSI 7 레이어 OSI 7 레이어 – ISO/IEC 7498-1

7계층-일반 사용자 계층, SHTTP, FTP, SSH, DNS프록시, 정지 시 데이터6레이어-MPEG/JPEG,”호의, 보석”(구조체),”해리”(해석),”처조”(처리)5계층-단순한 경우는 반이중 또는 전체 이중인 경우는 CRC(3, 4, 5)4 LAyer-End to End To Connection, TCP/UDP, Flow Segmentation, Flow Segmentation, Flow Segmentation, CRC3계층-패킷, IP, RIP, OSPF, ICMP, IGMP, IPSec, 라우터, 패킷필터링,”상세”을 참조하세요.CRC2 Layer-Frame, Ethernet, PPP, Switch, Bridge1 Layer-Physical Structure, Coaximum, Fiber, Wireless, 스투루에게 보내용

1. Application Layer(L7)-해당 애플리케이션(Email.FTP, HTTP등)에 맞추어 유저 인터페이스를 설계하는 Layer사용자 인터페이스 제공-대표 장비:Gate way

2. Presentation Layer(L6) – 주로 표준화와 관련이 있으며 암/복호화, 인/디코딩을 수행하는 Layer

2. Presentation Layer(L6) – 주로 표준화와 관련이 있으며 암/복호화, 인/디코딩을 수행하는 Layer

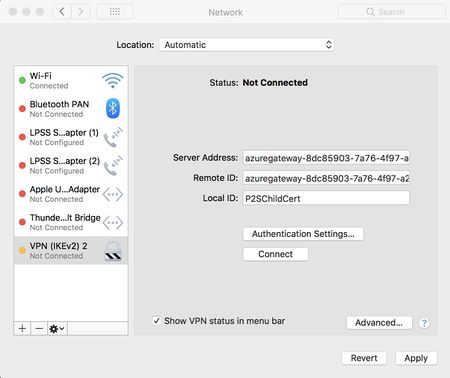

SSL은(PKI)공개 키 기반 인증 방식을 사용>SSL Handshake Protocol->고객이 암호 알고리즘, Key교환, Master Key정의(2)SSL Handshake Protocol동작 과정

-8. Client key Exchange Cliented(접속 지향적), Reliable(신뢰성), 재발 송신, Flow Control(플로 제어)-UDP:Connection-less(비 연결 지향적), Best-effort프로토콜(전송 보장하지 않는다)

![]()

-TCP제어 비트(Control Bits):Data Offset&Codes>URG:긴급 타전>ACK:응답 확인>PSH: 빠른 전송>RST:접속 리셋>SYN:최초의 패킷>FIN:종료 패킷-TCP 3way handshake>접속시(3way handshake)

접속종료시(4way handshake)

-Port number>Well-known Ports:0~1023>Registered Ports:1024~49151>Dynamic or Private Ports:49152~65535- 흐르는 제어(Flow Control):송신자와 수신자 간의 속도와 스루풋을 제어(호스트-호스트)-혼잡 제어(congestion control):발신인 간의 라우터 속도와 스루풋을 제어(호스트-네트워크)

혼잡 제어는 네트워크 기기마다 속도가 다르기 때문에 가장 느린 R2속도에 맞추어 보내는 것>Sliding window:수신 측이 설정한 Window size에서 흐르는 제어 기법-TCP/UDP프로토콜 비교

혼잡 제어는 네트워크 기기마다 속도가 다르기 때문에 가장 느린 R2 속도에 맞춰 보내는 것 > Sliding window : 수신자가 설정한 Window size로 흐름 제어 기법 – TCP/UDP 프로토콜 비교

Class A : 0 ~ 127 > Class B : 128 ~ 191 > Class C : 192 ~ 223 > Class D : 224 ~ 239 > Class E : 240 ~ 255 => 256/2-1씩 빼면됨 EX) 256/2 = 128-1 , 128/2=64+128=192-1 ···.

– Class별 IP 주소 개수 EX) IP가 100.100.100이고, Subnet mask 255.0.0일 때 사용 가능한 IP는?

1)우선 어떤 반인가를 알기 때문에 IP와 Subnet mask AND연산 2) 나온 결과는 Network ID는 A Class 3)A Class는 8비트가 네트워크 주소, 나머지 24비트가 호스트 주소 4)즉 사용 가능한 주소는 224이며 NWID와 Broadcast주소를 제외하면 사용 가능한 주소

-IP Subnet mask>할당된 IP Adress의 네트워크 수를 늘리고 사용하려고 할 때, Subnet mask를 이용>IP의 Host부분의 비트를 빌려서 네트워크 부분으로 사용>IP주소를 효율적으로 사용하고 낭비를 막기>네트워크를 분리하여 보안 강화>Subnet mask는 8bit4개에서 32bit으로 구성(1111111111111111)<-2진수 표현https://www.softether.org/@api/deki/files/382/=04.jpg=>EX)10진수 128을 2진수로 표현?10000000=>EX)10진수 65를 2진수로 표현?01000001=>EX)2진수0100001을 10진 수로 표현?26+20=64+1=65>0~127은 0에서 시작, 128~255는 1에서 시작>Prefix표현 방식200.100.200.12/24->서브넷 마스크를 24비트 분 1로 채운 것>ex)100.100.16/8->8비트 분 1로 채운 것=>200.100.200.12/24의 서브넷 마스크는?255.255.255.0=>100.100.100.16/8의 서브넷 마스크는?255.0.0.0=>100.100.100.16/18의 서브넷 마스크는?111111.1111.1111.111000000.000018개 255.27+26.0=255.255.128+64.0=255.255192.0-ICMP(Internet Control Message Protocol)>ICMP는 Error메시지와 Query메시지에 구분>ICMP기능:(1)에러 통지-실패, Unreachable(2)혼잡 통지-Source Quench(3)문제 해결-Ping(4)경로 추적-TraceRoute>ICMP프로토콜은 패킷 전송 시의 에러만 리포트 ing할 뿐 오류를 해결하는 역할은 못한다=>ICMP Redirect attack?라우팅 테이블이 틀리다고 5번 패킷 발송=>SSNMP는 에러를 해결 6. Datalink Layer(L2)-Physical Layer가 이해할 수 있는 헤더를 붙인 Layer-Ethernet-Ethernet header, 전용선-HDLC, 전화-PPP등-Ethernet:CSMA/CD방식=>single unit of Ethernet data를 뭐라고 부를 것인가?Ethernet Frame=>Bridge가 동작하는 Layer?Physical~Datalink-Network Topologies(참고)=>ICMP Redirect attack? 라우팅 테이블이 잘못되면 5번 패킷 발송 => SSNMP는 오류 해결 6. Datalink Layer(L2) – Physical Layer가 이해할 수 있는 헤더를 붙이는 Layer – Ethernet – Ethernet header, 전용선 – HDLC, 전화선 – PPP 등 – Ethernet : CSMA/CD방식 => Single unit of Ethernet data를 뭐라고 부르는가? Ethernet Frame => Bridge가 동작하는 Layer? Physical ~ Datalink – Network Topologies (참고)-Error Detection and Correction(에러 검출 및 수정)>오류 검출 및 정정 방법은 전형적으로 데이터 링크 계층에 관계하고 사용>비트 스트림을 표현하는 전기적 신호는 전자적 간섭에 의해서 쉽게 변경된다:두 진치 1이 두 진치 0에, 또는 그 반대로 잘못 읽다>오류 검출 방법:(1)패리티 검사(Parity Check)->(가로 계산), 0or1을 기록, 2개 이상 발견되지 않는다(2)블록 합계 검사(Block Sum Check)->(세로 계산), 1이 홀수 면1(3)순환적 중첩성 검사(Cyclic Redundancy Check)-CRC, 2진 나눗셈>오류 검출 및 수정 기술:CRC(1)FEC(Forward Error Correction):전위 오류 제어(=전진 오류 제어), 수신 측에서 보정(벡터)(2)BEC(Backward Errror Correction):후위 오류 제어(=후향 오류 제어,재전송(TCP)-ISDN(Intergrated Services Digital Network):전화선케이블>BRI(Basic Rate Interface):2B(64K)+D(16K)>PRI(Primary Rate Interface):23B(64K)+D(64K)>1B=64K, 23B=1T-ARP(Address Resolution Protocol)>Layer3계층의 IP주소를 Layer2계층의 하드웨어 주소를 연계시키는 프로토콜>IP패킷이 실제의 네트워크상에 송신되려면 Ethernet프레임으로 변환되고 목적지에 송신>하드웨어 주소(MAC주소):48bit주소 체계>IP주소를 통해서 MAC주소를 찾아 프로토콜>RARP:MAC주소를 통해서 IP주소를 찾아 프로토콜->IPv6부터는 사라지고 DHCP에 대체>MAC주소 앞의 24비트는 verender,뒤 24비트는 시리얼 번호-ARP공격 형태>ARP Cache Poisoning:(1)ARP테이블 조작 변조(2)Redirection현상 발생>ARP Jamming:ARP테이블을 넘치게 한다(1)종료(2)Broadcast발생(베치에라)-Broadcast/Multicast/Unicast>Broadcast 같은 네트워크 상의 모든 노드에 한번에 송신할 때 사용>Multicast:IGMP 같은 multicast프로토콜을 이용하고 희망의 그룹에서만 송신하는 Unast=>Bridge가 Repeater와 다른 점?(1)패킷은 복제하지만 전기적 신호와 노이즈는 복제하지 않는다(2)Collision도메인을 분할한다(3)DataLink에서 동작하는=>호핑 공격:자신의 태그 번호를 달지 않고 VNAN을 통과-MPLS(Multi-Protocol Label Switching)>VPN기술로 사용>Layer 2.5계층, 레이어 2~3계층에서 추가적인 기능 수행>레이어 3에서 Router는 IP lookup(“Routing”)을 통해서 next-hop에 전달>Label Switching을 이용하는>기존의 방식은 IP헤더를 참조하기 위해서 3계층을 복호화 과정을 거쳐야 하기 때문에 속도가 느리다>MPLS를 사용할 경우 라벨을 붙이고 IP헤더를 참조하지 않고 바로 전송하고 속도가 빠른>MPLS VPN특징:사전에 설정된 경로에서만 트래픽 전송(다른 사용자와 분리)>MPLS Pseudowires:L2 VPN, 가상 회선, 유사 회선>MPLS L3 VPN:L3 VPN, IP Based>MPLS VPLs-VoIP(Voice Over Internet Protocol)>인터넷 전화 서비스는 IP망을 이용해서 음성 데이터를 전송하는 기술>IP기반의 위협에 그대로 노출>도청에 대한 장비 및 기술 필요>장애 및 재해에 대비한 백업 채널 구성 필요>비용이 적지만 품질이 안 좋은>보안 문제가 높다(방화벽, 증명서 등 필요)>VoIP Protocols:H.323, H.248, SIP, MGCP, RTP, RTCP>시큐러티 강화를 위해서 IP베이스의 보안 툴과 공인 전자 인증서와 같은 수준의 보안 대책이 필요(PKI)>Gate Keeper:전화 번호 IP주소-Encapsulation:Data(payload)에 각 레이어마다 Header를 붙이는 것2. 네트워크 공격1. ITUT-X.800(OSI보안 구조)2. Passive attack(수동 공격)-특징>Interception( 가로채기)Sniffer사용>Traffic Analysis(트래픽 분석)때문에 사용>Eavesdroppting(도청)때문에 사용-대응 방안>암호화>스위치사용(재구매자 더미 허브보다 안전)>Sniffer를 찾아 제거(Promiscuous mode)=>Passive attack을 하는 주된 이유는?Traffic Analysis, Eavedropping-스닛핑그>포트 미러링(Port Mirroring)(=Port spanning): 다른 포트에 복제 패킷을 보내는(스닛핑그하기 쉬운 방법)>Promiscuous mode:목적지가 자신과 관계 없어도 다 수용=>네트워크상에 Sniffer를 쉽게 찾는 방법?Ping, ARP사용-Port Scanning-Stealth scanning>FIN Scanning:fin플래그 설정>NULL Scanning:초기 패킷에 플래그 설정할 수 없는>XMAS Scanning:모든 TCP플러그 설정>TCP접속 응답2. Passive attack (수동공격) – 특징 > Interception (가로채기) Sniffer 사용 > Traffic Analysis (트래픽 분석) 을 위해 사용 > Eavesdroppting (盗聴) 을 위해 사용 – 대응책 >암호화 >스위치 사용(리피터, 더미허브보다 안전) > Sniffer 찾아서 제거 (Promiscuous mode) =>Passive attack을 하는 주된 이유는? Traffic Analysis, Eavedropping – 스니핑 > 포트 미러링(Port Mirroring) (= Port spanning) : 다른 포트로 복사 패킷 보내기(스니핑하기 쉬운 방법) > Promiscuous mode : 목적지가 자신과 상관없어도 다 받아들인다 =>네트워크상에서 Sniffer를 쉽게 찾는 방법? Ping、ARP使用 – Port Scanning – Stealth scanning > FIN Scanning : finフラグ設定 > NULL Scanning : 초기 패킷으로 플래그 설정할 수 없음 > XMAS Scanning : 모든 TCP 플러그 설정 >TCP 접속 응답(1)L3동작(2)Packet Filtering:방화벽(3)IP주소, 포트 주소 기반 판단(4)로그 관리가 미흡-Screened Host(=Bastion Host)(1) 제1세대:Packet Filtering(L3, IP주소) 제2세대:Application(L7, contents)->단점:stateless(속도 늦음) 제3세대:Stateful(L7, contents단위 필터링)->속도 빠른(2)성능:Packet Filtering>Stateful>Application(3)보안:Application>Stateful>Packet Filtering(4)로그 관리 적합-Dual Home host(LAN카드 2장):내부로부터 외부에 나갈 때 IP를 변경하는(1)Proxy이라고 부른다(2)내부 클라이언트 정보 노출 방지(3)Circuit-level:L4~L5동작/IP과 Port에서 필터링/네트워크당 1개 설치/ 늦었습니다/수리 간단한 Application-level:L7/Contents에서 필터링/서비스당 1개 설치/빨리 4)성능:Circuit-level>Application-level(속도가 빠른 유지 관리가 쉽다)-Screed Subnet(가장 안전)(1)DMZ구조의 가장 안전한 방식-방화벽의 특징>Bestion host는 락다운(Secure상태)상태에 있으며 인터넷에 접근할 수 있는 서버 제1세대:Packet Filtering(L3, IP주소)제2세대:Application(L7, contents)->단점:stateless(속도 늦음)제3세대:Stateful(L7, contents단위 필터링)->속도가 빠른=>가장 안전한 방화벽은?정답)21)Stateful2)Application3)Packetfiltering>StatefulInspection(1)현재 상용화된 제품의 대부분은 이 방식(2)ACL을 통해서 허가되고 있는 패킷은 일정 시간 상태 테이블에 저장(3)상태 테이블에 저장된 후속 패킷은, 검사 없이 고속으로 패킷 처리>Stateless(1)모든 트래픽에 대해서 방화벽 규칙을 보고 패킷 송신(2)연결 상태를 유지하지 않고 각각 패킷 정보를 보고결정(3)패킷 병목 현상이 발생분 애플리케이션 레벨 프록시 회선 레벨프록시 OSI 7계층 애플리케이션세션 결정 유료 하중의 내용 TCP/IP헤더 Proxy데몬프로토콜별한개성능느림빠름방화벽형태 Dual-homeDual-home인터페이스”XXClient IP””FilteringInbound, Outbound””발신”분류 애플리케이션 레벨 프록시 회선 레벨 프록시 OSI 7 레이어 애플리케이션 세션 결정 페이로드의 내용 TCP/IPProProxy인데도 불구하고 별한개성능느림빠름방화벽 ➆태 Dual-home 인터페이스 ‘XX Client IP’ ‘Filtering Inbound, Outbound’ ‘발신’=>글 간 안전하게 데이터를 전송 하려면 어떻게 하면 좋은가?VPN=>What is another name for VPN?Tunnel=>IPSEC는 OSI Layer의 어느 층에 해당하는가?3계층-L2TP>L2F프로토콜과 PPTP프로토콜을 결합한 프로토콜:Dial-up(전화 접속)사용자 인증:네트워크 기반의 서버 경로 접속 지원>인터넷 서비스 프로바이더(ISP)을 목표로 제안:Windows NT Server지원하지 않는>기밀성을 제공하지 않->IPSEC와 함께 사용하면 기밀성 제공 가능>인증(Certificate)-PPTP>PTP Tunneling에 Dial-up PPP Packet를 Encapsulate한다>PPTPv1취약성:사용자 패스워드 기반 key취약성>PPTPv2취약성:Password-guessing취약성=>PPTP가 안전한 통신 때문에 제공하는 것?Encryption and Encapsulation-IPSec프로토콜- – PPTP > PTP TunnelingにDial-up PPP PacketをEncapsulateする > PPTPv1 취약성 : 사용자 암호 기반 key 취약성 > PPTPv2 취약성 : Password-guessing 취약성 =>PPTP가 안전한 통신을 위해 제공하는 것? Encryption and Encapsulation – IPSec 프로토콜>Transport Mode:(1)기밀성(암호화) 좋은(2)IP주소 노출(평문 전송)(3)DATA+TCP>Tunnel Mode:(1)내부의 누군가에게 노출될 가능성이 있다(2)IP주소는 게이트 웨이 간의 교신(실제 IP비 표시)(3)DATA+TCP+SRCIP+DSTIP=>Aggressive mode:Main Mode의 속도를 향상시키는 기술>AH(Authentication Header):완전성+(메시지)인증+Replay Attack방지(시퀀스 번호), 암호화 미대응:MAC기준 알고리즘은 HMAC_MD5_96,HMAC_SHA_1_96>ESP(Encapsulating Security Payload):완전성+(메시지)인증+Replay Atack방지+기밀성(암호화)>IKE(Internet Key Exchange):키 교환 용도:ISAKMP, OAKLEY, ESKEME, IKE, IKLEY, ESKE?IPSEC=>IPv6에서 채택한 VPN프로토콜이란?IPSEC=>IPsec로 암호화를 행하는 프로토콜은?ESP=>Sniffing을 방지할 수 있는 것은?ESP 8. Wireless Threat-Eavesdropping(도청)-Jamming(RF DoS)-MTM(Main in the Middle)-Rogue AP:가짜 AP-Cryptography threat=>유선상의 DoS공격과 비슷한 무선상의 공격 방법은?Jamming 9. Cellular Overview-GSM:이동 통신용 글로벌 시스템, 유럽형-CCDMA(Code~):코드-TDMA(Time~):시간-FDMA(Frequency~):주파수 10. Spread Spectrum(대역 확산)- 많은 단말이 경쟁할 때 외부 잡음에 강해지도록 넓은 주파수 대역에 분산시키는 방법-FHSS:BlueTooth-DSS:CDMA, 802.11b=>CDMA가 GSM보다 보안적으로 뛰어난 이유?Spread Spectrum(도청에 강한)11.SIM(Subscriber Identity Module)Card-IMSI(전자 일련 번호)-128개발 가입자 인증 키-A3~A8알고리즘 사용자 핀 코드-PUK:사용자가 핀을 잃은 경우 필요=>GSM망으로 운영별로 단말기를 바꾸지 않아도 되는 이유는?SIM 12.Phone Cloning(대포 폰)-ESN:하드웨어 일련 번호-MIN:전화 번호=>Phone cloing할 때 필요한 것은?ESN, MIN 13. Wireless LAN(802.11)-유무선에서 모두 사용 가능-WEP보다 높은 수준의 사용자 인증-포트 베이스의 망 접근 제어 방식16. BlueTooth>Challenge&Response Method>CHAP통신 인증 방식>Spread Spectrum>블루재킹(Bluejacking):블루투스가 활성화된 장치에 불필요한 메시지 송신>Bluesnarfing:무단 액세스, 연락처 목록, 전자 메일 사본

![일가자인력 [서초구/인력/용역/인력사무소] 100% 내국인 일용직 인력 구하기 일가자인력 [서초구/인력/용역/인력사무소] 100% 내국인 일용직 인력 구하기](https://ok.mbcs.kr/wp-content/plugins/contextual-related-posts/default.png)